Criptografía 101: Pruebas de Conocimiento Cero (Parte 1)

Este artículo forma parte de una serie más larga sobre criptografía. Si este es el primer artículo con el que te encuentras, te recomiendo encarecidamente comenzar desde el principio de la serie.

¡Finalmente es hora de algunas pruebas de conocimiento cero!

Anteriormente en esta serie, esbozamos qué son. Sin embargo, esta vez seremos más minuciosos en nuestra definición y veremos un ejemplo más avanzado.

La idea general de una ZKP es convencer a alguien sobre la verdad de una afirmación respecto a cierta información, sin revelar dicha información. Dicha afirmación podría ser de diferentes naturalezas. Podríamos querer probar:

- conocimiento de un logaritmo discreto (el protocolo de Schnorr)

- que un número está en un cierto rango

- que un elemento es miembro de un conjunto

entre otros. Normalmente, cada una de estas afirmaciones requiere un sistema de prueba diferente, lo que significa que se requieren protocolos específicos. Esto es algo poco práctico — y sería realmente bueno si pudiéramos generalizar las pruebas de conocimiento.

Así que nuestro plan será el siguiente: veremos una técnica de ZKP llamada Bulletproofs. Veremos cómo resuelven un problema muy específico, y en los próximos artículos, evaluaremos cómo casi lo mismo se puede lograr de una manera más general.

Nos centraremos solo en la versión simple, no optimizada (¡ya es bastante complicada!). Y si este artículo no es suficiente para saciar tu curiosidad, quizás el artículo original o este artículo sean lo que estás buscando.

Comencemos con una introducción suave al tema, antes de sumergirnos en las matemáticas.

Fundamentos de Conocimiento Cero

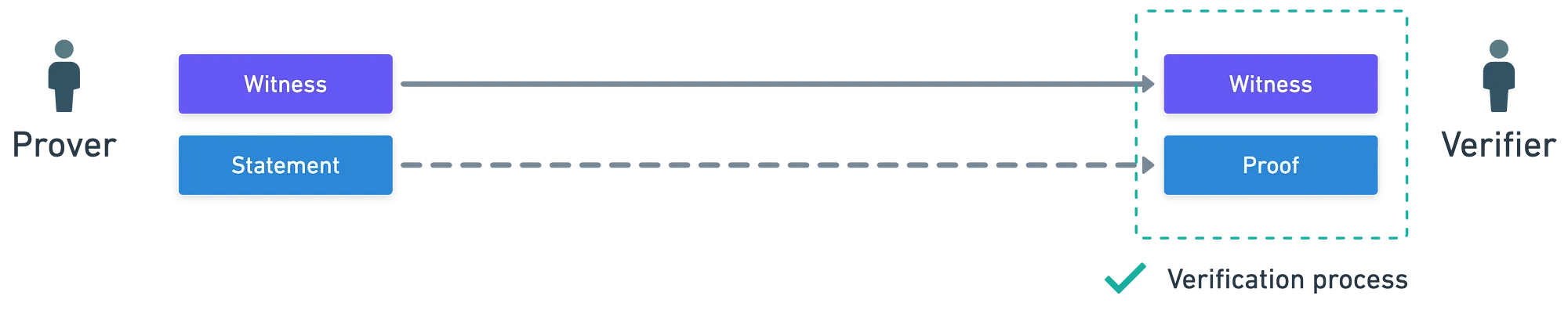

Cuando hablamos de probar la validez de afirmaciones, la familia más amplia de técnicas se llama pruebas de conocimiento. En estos tipos de protocolos, generalmente hay dos actores involucrados: un probador y un verificador.

Y también hay dos elementos clave: una afirmación que queremos probar, y un testigo, que es una pieza de información que permite verificar eficientemente que la afirmación es verdadera. Algo como esto:

¡Solo que esta no es toda la historia!

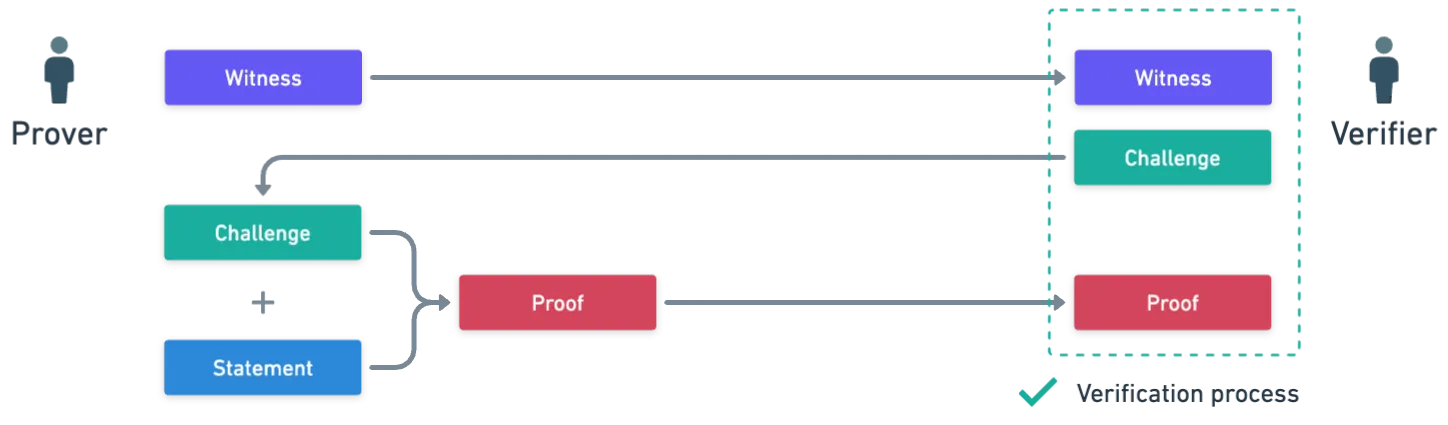

Si recuerdas nuestra breve mirada al protocolo de Schnorr, vimos cómo había cierta comunicación de ida y vuelta entre el probador y el verificador. Y hay una buena razón para esto: el verificador proporciona una pieza de información impredecible al probador. Lo que esto logra es hacer extremadamente difícil producir pruebas falsas — y muy simple producir pruebas válidas, siempre y cuando el probador sea honesto. Este factor "comodín" se denomina típicamente un desafío.

Un Ejemplo Simple

Para entender mejor esta idea, aquí hay un ejercicio muy simple: imagina que Alicia coloca una secuencia secreta de cartas de póker boca abajo sobre una mesa. Bruno, que está sentado al otro lado de la mesa, quiere verificar que Alicia conoce dicha secuencia secreta. ¿Qué puede hacer al respecto?

Bueno, podría preguntar "dime qué carta está en la cuarta posición". Si Alicia realmente conoce la secuencia, puede responder con confianza "7 de espadas", y Bruno podría simplemente mirar la carta boca abajo y verificar que coincide. Bruno ha proporcionado un desafío al seleccionar una carta, y es solo a través del conocimiento honesto de la secuencia que Alicia puede proporcionar información correcta. De lo contrario, tendría que adivinar — y es improbable que diga la carta correcta.

Concedido, esto no es conocimiento cero, ¡porque se revelan partes de la secuencia!

Agregando este desafío a la mezcla, obtenemos una imagen más completa:

La idea es que el probador hace un compromiso con su información, antes de conocer la entrada del verificador (en nuestro ejemplo, Alicia se compromete colocando las cartas boca abajo) — y esto de alguna manera les impide hacer trampa.

Formalmente, la estructura que acabamos de describir es típica de los protocolos Sigma. También puedes ver el término verificador de Moneda Pública, que simplemente significa que la elección aleatoria del verificador se hace pública. Ya sabes, ¡solo para evitar confusiones!

Para finalizar nuestra breve introducción, aquí están las dos propiedades clave que las pruebas de conocimiento deberían satisfacer:

- Completitud: Un probador honesto con una afirmación honesta puede convencer a un verificador sobre la validez de la afirmación.

- Solidez: Un probador con una afirmación falsa no debería poder convencer a un verificador de que la afirmación es verdadera. O realmente, debería haber una probabilidad muy baja de que esto suceda.

Ahora, si agregamos la condición de que la prueba no revele nada sobre la afirmación, entonces tenemos una prueba de conocimiento cero. No entraremos en definir formalmente qué significa "no revelar nada", pero hay algunos recursos que explican la idea si quieres profundizar más.

Con esto, la introducción ha terminado. Turbulencia por delante, agárrate fuerte.

Pruebas de Rango

Como mencionamos anteriormente, un elemento crucial que necesitamos decidir es qué queremos probar. Por ejemplo, en el caso del protocolo de Schnorr, queremos probar el conocimiento del logaritmo discreto de un valor.

Otra afirmación que podríamos desear probar es que algún valor se encuentra dentro de un rango. Esto puede ser útil en sistemas con saldos privados, donde es importante probar que después de realizar una transacción, el saldo restante es no negativo (positivo o cero). En ese caso, solo necesitamos probar que dicho valor se encuentra en un rango:

Y aquí es donde entran en juego técnicas como Bulletproofs. Ahora... ¿Cómo demonios vamos a probar esto?

Cambiando Perspectivas

Piensa en un número representado por un byte (8 bits). Entonces, este número solo puede estar en el rango de a (). Así que, si podemos probar la afirmación:

![]()

![]() Hay una representación válida de 8 bits de

Hay una representación válida de 8 bits de ![]()

![]()

Entonces hemos construido una prueba de conocimiento de que se encuentra entre y . Y eso es todo lo que haremos, en esencia.

Sin embargo, debemos convertir esta idea en un conjunto de restricciones matemáticas que representen nuestra afirmación.

Para empezar, denotemos los bits de por los valores , , , y así sucesivamente — siendo el bit menos significativo. Esto significa que se cumple la siguiente igualdad:

Para evitar expresiones largas y engorrosas, introduzcamos una nueva notación. Piensa en nuestro número representado como un vector binario, cada componente siendo un bit:

Y también, definamos esto:

Podemos introducir cualquier valor para — y en particular, introducir o resulta en un vector de ceros o unos, respectivamente.

Ahora, podemos ver que la ecuación anterior se puede escribir como un producto interno:

Ah, los recuerdos del álgebra lineal

Esta notación es bastante compacta, así que utilizaremos expresiones similares a lo largo de este artículo.

Si esta ecuación se cumple, significa que representa correctamente a , y en consecuencia, que está en el rango esperado. Excepto que, de nuevo, esa no es toda la historia.

Nos falta un pequeño detalle: ¡los valores en podrían no ser ceros y unos! Los posibles valores para cada dígito o componente del vector pueden realmente variar de a , dependiendo de qué campo finito estemos usando. En otras palabras: cada componente puede ser cualquier elemento en los enteros módulo . Y la igualdad todavía podría cumplirse.

Así que requeriremos una condición adicional. Para esto, definimos:

Todo lo que estamos haciendo ahí es restar de cada elemento de nuestro vector. Lo que significa que:

- Si algún componente tiene valor , entonces tendrá valor

- Si tiene valor , entonces dará la vuelta (una especie de underflow, si quieres) a .

- De lo contrario, ni ni tendrán valor .

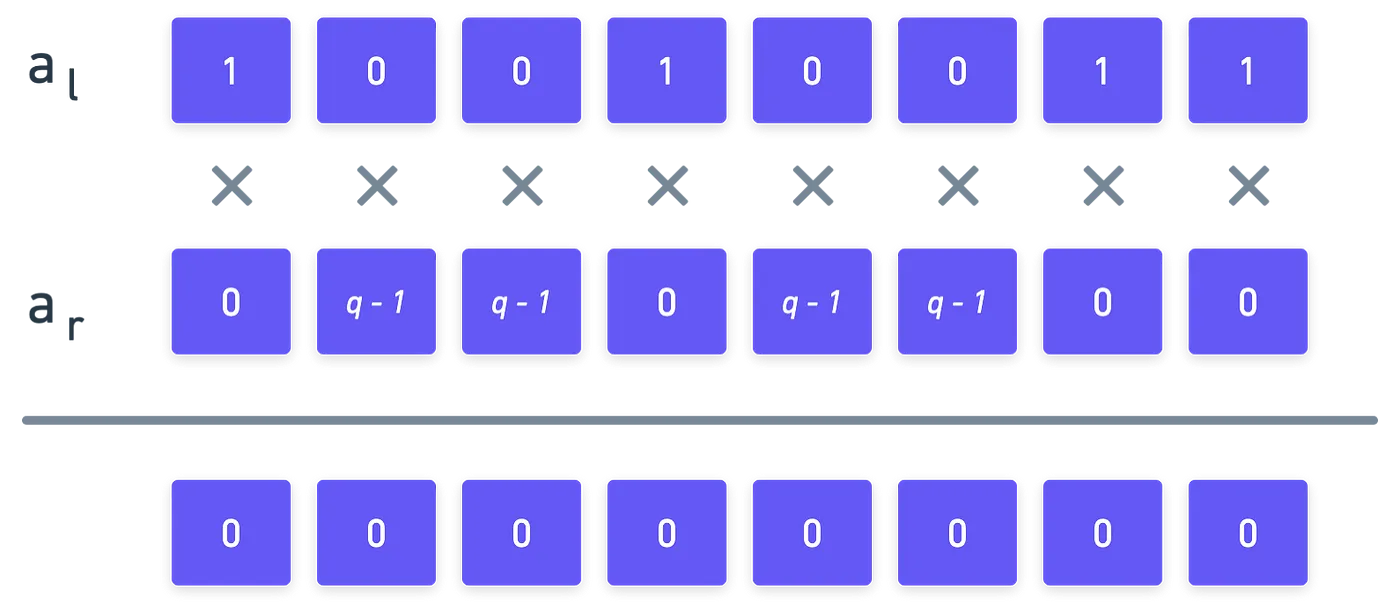

Esto es importante porque si realmente es un número binario, debería suceder algo como esto:

¡Mira eso! Siempre que nuestra representación binaria sea correcta, entonces el producto interno de y dará como resultado !

Resumiendo, tenemos un total de dos condiciones que conforman nuestra afirmación (recuerda, la afirmación es lo que queremos probar).

El Protocolo

Nuestro sistema está configurado. Si conocemos los valores de y , entonces verificar que la representación binaria es correcta es bastante sencillo — simplemente comprobamos que el sistema se cumple.

Sin embargo, dado que estamos siguiendo la ruta de conocimiento cero, el verificador no conocerá estos valores. Así que para convencerlo, el probador tendrá que hacer algo de magia — nada sorprendente, a estas alturas de la serie.

Los Compromisos

Todo comienza con compromisos. Recuerda que los compromisos solo pueden abrirse con valores válidos — por lo tanto, vinculan al probador con la afirmación que quiere probar.

Comencemos comprometiéndonos con el valor . Para esto, se utiliza un compromiso de Pedersen. Usaremos un grupo multiplicativo de orden primo (consulta el artículo sobre isomorfismos si necesitas un repaso, o revisa el artículo anterior), con generadores , .

El compromiso se ve así:

En segundo lugar, queremos comprometernos con y , que también son parte de nuestro sistema. Como estos son vectores, necesitaremos un compromiso ligeramente más complejo. Usaremos generadores y , con que va de a . Aquí, la cantidad de bits en nuestro rango será . Y aquí está el compromiso (redoble de tambores por favor):

Vaya, vaya, hay muchos símbolos ahí! Detengámonos y examinemos la expresión.

El símbolo grande es un producto, que es como una sumatoria, pero en lugar de sumar términos, los multiplicamos.

Para hacer la expresión menos intimidante, usamos notación vectorial. Con ella, nos ahorramos el tiempo de escribir el símbolo del producto, pero en realidad, ambas expresiones representan lo mismo.

Lo interesante de los compromisos de Pedersen es que podemos combinar muchos valores en un solo compromiso, con solo un factor de cegado. ¡Estupendo!

También necesitaremos factores de cegado para los componentes de y — estos serán dos vectores muestreados aleatoriamente y , a los que nos comprometemos con:

Estos compromisos se envían al verificador, de modo que el probador está vinculado a v y a su representación binaria.

El Desafío

Ahora que el verificador tiene algunos compromisos, puede proceder a hacer un desafío. Para esto, elegirá dos números aleatorios y , y los enviará al probador.

Lo que hace el probador ahora es bastante enrevesado y confuso, para ser honesto. Y esto es parte del punto que quiero señalar en este artículo: tal vez intentar elaborar un marco más general para las pruebas de conocimiento cero podría ser una idea interesante.

El probador calculará tres expresiones, que realmente representan un montón de polinomios (2n + 1 en total, para ser precisos). Intentaremos entenderlo en un momento — por ahora, simplemente sigamos con las definiciones. Estos polinomios son:

Sé que así es como me sentí la primera vez que vi esto:

Hay mucho que desempacar aquí. Primero, un par de aclaraciones sobre la notación:

- El producto punto () se interpretará como multiplicación componente por componente. Esto es, si escribimos , entonces el resultado será un vector de la forma . Esto se usa en la expresión .

- El producto escalar () se usa para multiplicar cada componente de un vector por un escalar (un entero, en nuestro caso). Así que por ejemplo, (donde es un escalar) dará como resultado un vector de la forma .

En particular, concentrémonos en el término independiente del último polinomio, . Se puede calcular mediante esta expresión:

Observa que es una cantidad que el verificador puede calcular fácilmente, lo que será útil en un minuto.

Importante, este término contiene el valor , que es central para nuestra afirmación original. De alguna manera, probar el conocimiento de un "correcto" está ligado a probar el conocimiento de . Y esto es exactamente lo que viene a continuación: proporcionar una evaluación correcta de los polinomios.

Así, el verificador se compromete con los coeficientes restantes de , y — muestreando algunos factores de cegado aleatorios y , y calculando:

Y estos se envían al verificador. Pero aún no hemos terminado...

El Segundo Desafío

Para que esto funcione, requeriremos otro desafío más. Si lo piensas, esto tiene sentido debido a cómo hemos enmarcado el protocolo hasta ahora: tenemos un montón de polinomios, así que ahora necesitamos evaluarlos.

Y así, el verificador muestrea un nuevo desafío , y lo envía al probador. Con él, el probador procede a calcular:

Se requieren dos herramientas más para que la prueba funcione. El probador necesita calcular:

No te preocupes demasiado por estos — solo son necesarios para que las matemáticas funcionen. De hecho, actúan como factores de cegado compuestos.

Finalmente, todos estos valores (los vectores y , y los factores de cegado) se envían al verificador, quien por fin procede al paso de verificación. ¡Hurra!

Verificación

En este punto, el verificador ha recibido varios valores del probador, concretamente:

Como se mencionó anteriormente, lo que el verificador quiere comprobar es que las evaluaciones polinomiales son correctas. Y a su vez, esto debería convencer al verificador de que está en el rango especificado. La conexión entre estas dos afirmaciones no es evidente, sin embargo — así que intentaré dar algo de contexto a medida que avanzamos.

Vinculando los Polinomios

La primera igualdad que el verificador comprueba es esta:

Si estás interesado, esto tiene sentido porque:

¿Qué significa todo esto? Si prestas mucha atención, verás que en un lado de la igualdad tenemos la evaluación , y en el otro lado, el valor (presente en el compromiso ). Así que lo que esta igualdad comprueba efectivamente es que el valor está vinculado al valor original . Entonces, el conocimiento de también significa conocimiento de . ¡Esto es de lo que el verificador debería estar convencido por esta igualdad! En resumen:

![]()

![]() Esta comprobación convence al verificador de que es correcto siempre y cuando también sea correcto

Esta comprobación convence al verificador de que es correcto siempre y cuando también sea correcto![]()

![]()

Para la siguiente comprobación, necesitaremos definir este nuevo vector:

Por muy enrevesado que pueda parecer esto, en realidad hace que la próxima comprobación funcione de maravilla. El verificador primero calcula:

Y luego evalúa:

Esta vez no proporcionaré una prueba de que las expresiones deberían coincidir — creo que es un buen ejercicio en caso de que estés interesado y no quieras tomar mi palabra!

Ya sea que elijas creerme o comprobarlo por ti mismo, esto es lo que está sucediendo aquí: contiene los valores para todos los valores y , mientras que en el otro lado de la igualdad, tenemos las evaluaciones de y . Debido a que el probador recibió un desafío del verificador (), es inviable que satisfaga la igualdad si los polinomios están evaluados incorrectamente. En definitiva, esto es lo que sucede:

![]()

![]() Esta comprobación convence al verificador de que la representación en bits de (los vectores ) es correcta siempre y cuando y sean correctos

Esta comprobación convence al verificador de que la representación en bits de (los vectores ) es correcta siempre y cuando y sean correctos![]()

![]()

Así que, finalmente, necesitamos comprobar que las evaluaciones de los polinomios coinciden. Y esto es muy fácil de comprobar:

Esta comprobación asegura que coincide con el valor esperado. Si bien es simple elegir valores de , y que se ajusten a esta expresión, es extremadamente improbable que también satisfagan las dos comprobaciones anteriores. Así que, en conjunto con ellas, lo que hace es:

![]()

![]() Esta comprobación convence al verificador de que las evaluaciones polinomiales son correctas

Esta comprobación convence al verificador de que las evaluaciones polinomiales son correctas![]()

![]()

¡Et voilà! Esa es la prueba completa. Un pedazo de torta, ¿verdad?

Diré esto de nuevo, ya que la reafirmación en esta etapa podría ser importante: esto es muy entreverado y ciertamente no es simple. Pero hey, ¡funciona!

Resumen

Sé que esta no fue una lectura ligera — probablemente todo lo contrario. Sin embargo, no hay muchas formas de esquivar la complejidad del protocolo, ¡es lo que es! Pero al final, somos capaces de cumplir nuestro propósito, y tenemos una forma de probar que un número se encuentra en un rango dado.

Alejándonos un poco, lo que podemos ver es que nuestra afirmación era bastante simple de plantear. Tres ecuaciones simples, y listo. Aún así, necesitamos una elaborada gimnasia criptográfica para demostrarlo.

Y esto está completamente bien, pero también despierta cierta inquietud: ¿podemos ser más generales? ¿Existe un marco más general para probar afirmaciones?

De hecho, lo hay. No me malinterpretes — los Bulletproofs y otros tipos de ZKP hechos a medida son muy interesantes, útiles y quizás más eficientes que una implementación generalizada. Pero si cada afirmación requiere investigación específica e implementaciones complejas, entonces puede convertirse en un cuello de botella para nuevas aplicaciones.

Es con este espíritu que avanzaremos en la serie — explorando un cierto marco para pruebas más generales: SNARKs. Pero primero necesitaremos sentar algunas bases — ¡y ese será el tema del próximo artículo!

¿Te resultó útil este contenido?

Apoya a Frank Mangone enviando un café. Todos los ingresos van directamente al autor.