Criptografía 101: Esquemas de Compromiso Revisitados

Este artículo forma parte de una serie más larga sobre criptografía. Si este es el primer artículo con el que te encuentras, te recomiendo encarecidamente comenzar desde el principio de la serie.

¡Muy bien! A estas alturas, ya hemos visto los emparejamientos en acción, en el contexto de la criptografía basada en identidad. Pero también hemos visto que los emparejamientos son poderosos por sí mismos, permitiendo otros métodos que no dependen de la identidad. En este artículo, me gustaría expandir esa idea.

Es hora de revisar un concepto de algunos artículos atrás: los esquemas de compromiso. Anteriormente definimos qué son: formas de comprometerse con un valor, sin revelarlo con antelación.

Una especie de mecanismo criptográfico anti-trampas.

Esta vez, examinaremos un tipo de esquema de compromiso que aún no hemos mencionado: los compromisos polinomiales. En particular, el método que se presentará es el que se describe en este artículo: el compromiso KZG (Kate-Zaverucha-Goldberg).

Una Breve Aclaración

Creo que, a esta altura de la serie, sería difícil etiquetar los artículos como 101 — en el sentido de que ya no son tan introductorios. Independientemente, el espíritu de estas presentaciones es hacer que el contenido y la notación algo crípticos de los artículos académicos sean un poco más accesibles. En este sentido, es cierto que he eliminado algunos elementos complejos, pero aun así, esto no significa que estos temas sean más fáciles.

Sin embargo, si has llegado a este punto de la serie, probablemente significa que estás muy interesado en comprender conceptos criptográficos complejos. Así que felicitaciones por el esfuerzo, gracias por seguir leyendo, ¡y espero que aún encuentres útil el contenido!

Comprometiéndose con un Polinomio

Nuestra descripción de los esquemas de compromiso hasta ahora solo cubre realmente el escenario donde hay un valor secreto que no queremos revelar con antelación. Y abrir el compromiso significa revelar el valor.

Pero, ¿y si pudiéramos tener toda una fábrica de compromisos?

Es decir, ¿qué pasaría si pudiéramos comprometernos con una función? Entonces, lo que podríamos hacer es proporcionar evaluaciones de la función a un verificador, y ellos pueden comprobar su evaluación correcta usando nuestro compromiso.

Para ser justos, aunque esto suena como una idea interesante para seguir, no está inmediatamente claro si hay aplicaciones adecuadas.

Así que para mantenerlos motivados, diré esto: comprometerse con una función es un ingrediente clave en algunas Pruebas de Conocimiento Cero que veremos en artículos futuros.

Además, recuerda que cuando hablamos de criptografía de umbral, mencionamos que había situaciones que requerían compartición de secretos verificable. Esto es, no solo se requieren las evaluaciones de un cierto polinomio, sino también una prueba de su corrección.

Los esquemas de compromiso polinomial pueden ayudar en este sentido.

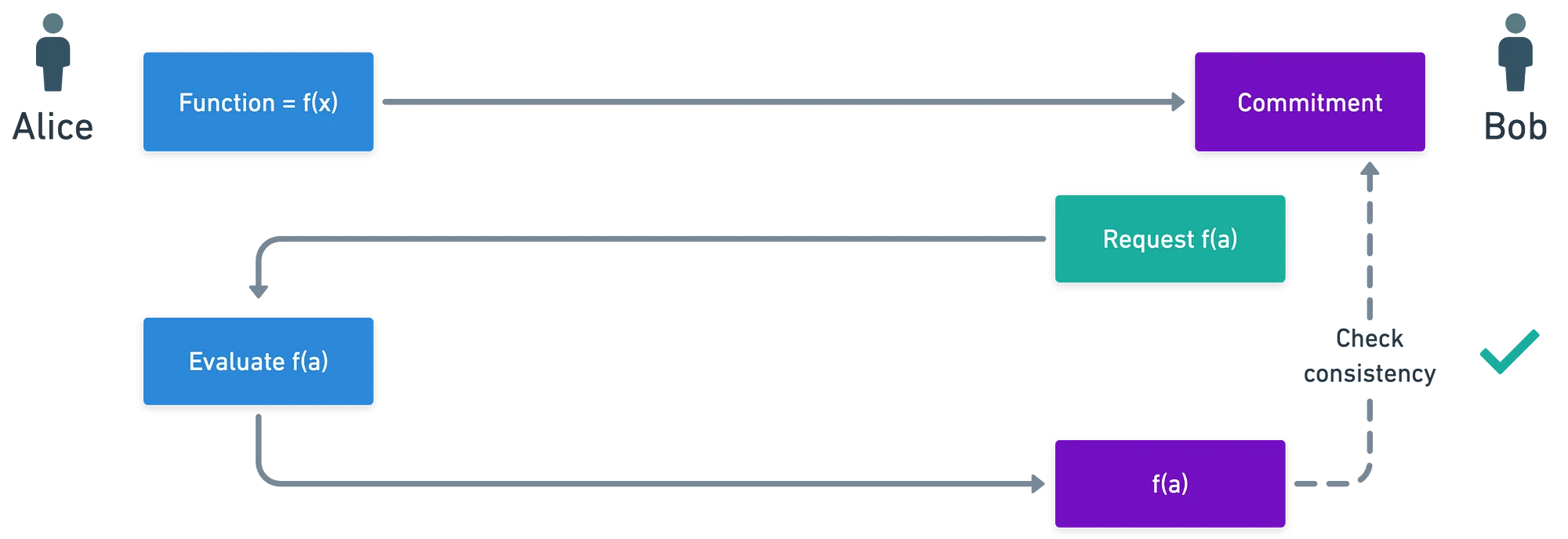

El contexto está (más o menos) establecido. Quizás un diagrama ayude a aclarar lo que quise decir antes:

Observa que en el diagrama anterior, la función es secreta y nunca se revela realmente. Y como ya estarás adivinando a estas alturas, la verificación de consistencia se realizará con la ayuda de un emparejamiento.

Dicho esto, vayamos directamente al asunto.

Preparando las Cosas

Nuestro esquema de compromiso consistirá en al menos tres pasos. El artículo en sí describe unos seis algoritmos, pero podemos acortar algunas cosas para hacer la explicación más digerible.

Para empezar, vamos a necesitar dos grupos de orden : llamémoslos y . También necesitaremos un generador para , que denotaremos por . Estos grupos se generan de tal manera que existe un emparejamiento simétrico (o auto-emparejamiento) de la forma:

Y esta será una pieza crucial del rompecabezas para nosotros.

Además, dado que estaremos tratando con polinomios, esta vez preferiremos la notación multiplicativa para representar los elementos de ; esto es, el grupo tendrá la forma:

Una nota importante: dado que será un input a un polinomio, y normalmente presentamos nuestros ejemplos con grupos de curvas elípticas, tenemos un problema: los puntos en una curva elíptica se multiplican por un escalar (es decir, ), y no se elevan a una potencia.

Para aliviar este problema, podemos hacer uso de un isomorfismo en un grupo multiplicativo, con un razonamiento similar al explicado aquí.

![]()

![]() Así que realmente, significará simplemente .

Así que realmente, significará simplemente .![]()

![]()

Bien, bien. Con esto realmente podemos empezar a preparar las cosas.

La Configuración

Ahora, este proceso funciona con lo que se conoce como una configuración de confianza. Para que funcione, el sistema debe ser inicializado, en el sentido de que algunos parámetros públicos deben ser calculados. Estos parámetros serán importantes durante el proceso de verificación.

Vamos a hacer un compromiso con un polinomio de grado como máximo . Y para eso, esta es la configuración que necesitamos: un actor de confianza toma un entero aleatorio . Lo usa para calcular el siguiente conjunto de parámetros públicos:

Y después de obtener estos valores, debe ser descartado. El conocimiento de permite que se forjen pruebas falsas — y es por eso que necesitamos confiar en quien realiza esta acción. Veremos cómo se podrían producir pruebas falsas más adelante.

Comprometiéndose al Polinomio

Ahora que todos tienen los parámetros públicos , podemos crear el compromiso real.

Curiosamente, el compromiso será un único valor funcional:

Usaremos la notación de tilde () para denotar compromisos con funciones. Por ejemplo, representa un compromiso con .

Al examinar más de cerca, podemos ver que se requiere para calcular el compromiso. Pero en teoría, ¡ ha sido descartado en este punto! Entonces, ¿cómo podemos calcular esto?

¿Recuerdas los parámetros públicos calculados durante la configuración? Aquí es donde resultan útiles. Dado que nuestro polinomio tiene la forma:

Lo que podemos hacer es producir el siguiente producto, utilizando los parámetros públicos:

Si desarrollamos un poco la expresión:

¡Y ahí lo tienes! Sin conocimiento de , todavía somos capaces de calcular nuestro compromiso. Este valor es calculado por el probador, y enviado al verificador, quien almacenará este valor, y lo usará más tarde cuando tenga que verificar que las evaluaciones adicionales del polinomio son correctas.

¡Veamos cómo!

Evaluación

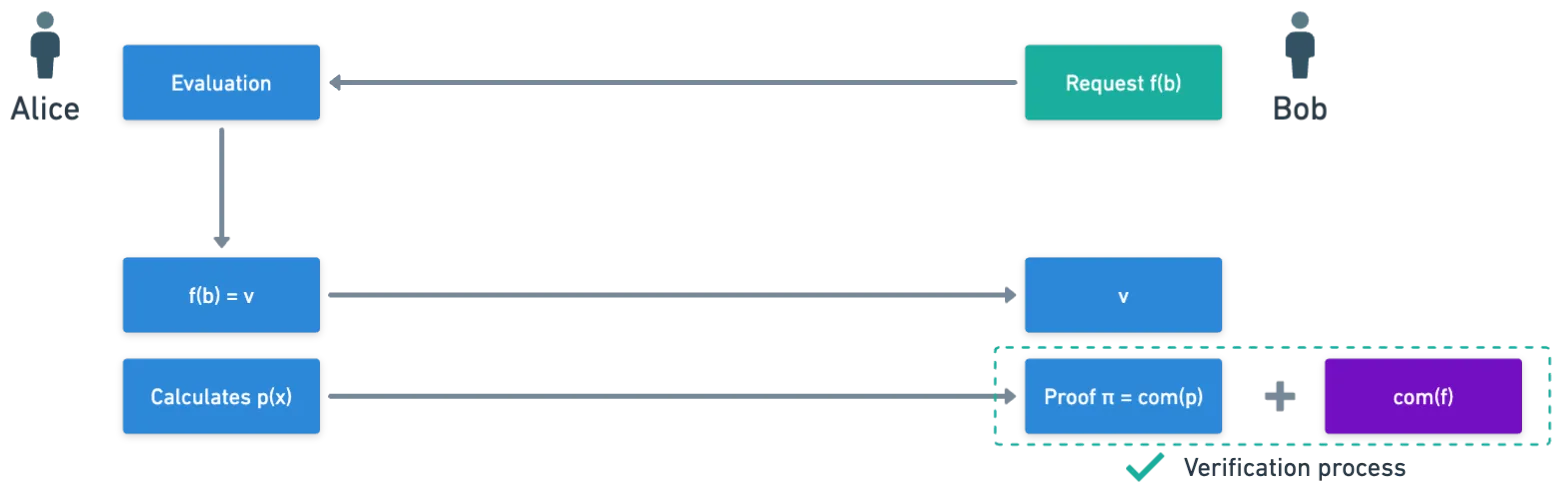

Con el conocimiento del compromiso, podemos solicitar evaluaciones del polinomio secreto. Refiriéndonos a nuestro esquema original del proceso, esto significa que un verificador quiere conocer el valor del polinomio secreto en algún entero específico , por lo que realmente solicita el valor :

El probador puede simplemente calcular esto y enviarlo al verificador, pero el verificador necesita asegurarse de que el cálculo sea correcto y consistente, y que no está recibiendo un valor aleatorio y sin sentido.

Así que, junto con el valor , el probador deberá producir una prueba corta que el verificador pueda comprobar contra el compromiso que tiene.

Veamos cómo se produce la prueba.

La Prueba

Reiterando rápidamente el objetivo, queremos probar que . Reorganizando un poco las cosas, también es cierto que:

Y esto significa que es una raíz de este polinomio:

Con este simple cambio de perspectiva es lo que finalmente nos permitirá producir la prueba requerida.

Gracias al teorema del factor, sabemos que puede ser perfectamente dividido (sin resto) por el polinomio . Podemos calcular el polinomio cociente , que es el polinomio que satisface:

Lo que sucede a continuación es que se calcula un compromiso con ; esto se hace exactamente como lo hicimos con : usando los parámetros públicos. Y este compromiso será la prueba corta que necesitábamos. Así que nuestro diagrama anterior puede actualizarse así:

Al recibir la evaluación del polinomio y el compromiso con , el verificador puede comprobar que estos dos valores tienen sentido. Y aquí es donde las cosas se ponen interesantes.

¿Todo bien hasta ahora? Me tomó varias lecturas entender completamente la idea — recomiendo tomarlo con calma si es necesario.

Y spoilers: esta próxima parte podría ser un poco más pesada de lo habitual. Oh, vaya. Abróchate el cinturón.

Verificación

En términos simples, el verificador solo aceptará la evaluación si la siguiente validación resulta ser verdadera:

Hay un problema obvio aquí: fue descartado, por lo que es desconocido. Veremos cómo evitar este problema en un momento. Pero primero, asegurémonos de que esta expresión tenga sentido.

Recuerda lo que son los compromisos: dado un polinomio , es simplemente el valor:

Y ya vimos cómo calcular esto usando los parámetros públicos. Si introducimos esto en la expresión de validación, obtenemos:

Comprobando solo los exponentes, vemos que:

Por supuesto, si se calculó correctamente y se evaluó, sabemos que las expresiones y deberían coincidir. ¡Así que el procedimiento de verificación tiene sentido!

Es aquí donde podemos visualizar claramente por qué el conocimiento de permite la falsificación de pruebas.

Verás, podría enviarte algún número arbitrario en lugar de como el compromiso inicial, y no tendrías forma de saber que no es legítimo. Luego, como conozco , podría elegir algún arbitrario y convencerte de que simplemente calculando directamente y enviándote el valor :

Y lo peor es que nunca tendrías ni la más mínima pista de que las pruebas son falsas. Así que sí, ¡es importante que sea descartado!

En conclusión, sigue siendo desconocido. ¿Qué podemos hacer al respecto?

La Magia de los Emparejamientos

Y aquí, amigos míos, es donde entran los emparejamientos. Simplemente presentaré cómo funciona el proceso, y comprobaremos que tiene sentido. ¡No es necesario tener mucha más motivación que esa!

Para introducir algo de terminología que usaremos a partir de ahora, llamemos al compromiso con — que está relacionado con el valor —, un testigo. Y denotémoslo por :

Ahora, la idea es que necesitamos verificar que este valor es consistente con el compromiso con . Y para esto, necesitaremos evaluar nuestro emparejamiento, y comprobar:

Woah woah woah. Un momento, Toretto. ¿Qué?

Bien. Tratemos de darle sentido a esto.

La esencia del asunto es que ambas evaluaciones producirán el mismo resultado solo si está correctamente calculado. Y solo puede estar correctamente calculado si el probador realmente conoce el polinomio secreto.

Recuerda que la notación exponencial para elementos del grupo realmente significa multiplicación de puntos de curva elíptica (por escalar).

Formalmente, podemos ver que la igualdad se mantiene porque, usando la propiedad de bilinealidad de un emparejamiento:

Tómate un minuto. Léelo de nuevo. Deja que se asiente.

Si compruebas todos los parámetros en la expansión anterior, verás que los elementos en la explicación "más simple" que vimos primero se mezclan en la evaluación del emparejamiento.

Además, observa que hacemos uso de y . Estos valores se proporcionan en los parámetros públicos, y de hecho son los dos primeros valores: y . ¡Así que esos son todos los parámetros públicos que vamos a necesitar para realizar la validación!

Fantástico, ¿no es así?

Resumen

Reconozco que este artículo no fue en absoluto simple de seguir. Los 10 minutos estimados de duración probablemente se sintieron como una estafa. Lo siento por eso. ¡Hice mi mejor esfuerzo para mantenerlo simple!

Para una visión diferente y más interactiva, sugiero consultar esta conferencia de Dan Boneh. No cubre la verificación de emparejamiento, pero prácticamente todo lo demás está incluido allí.

Así que, como se mencionó al principio del artículo, esta construcción por sí sola no parece ofrecer aplicaciones interesantes de inmediato. Sin embargo, vamos a usar esto como base para otras construcciones — en particular, para construir una familia de pruebas de conocimiento (cero) poderosas: SNARKs.

Sin embargo, ese no será nuestra próxima parada en la serie. En cambio, hablaremos de un tipo diferente de pruebas de conocimiento cero en el próximo artículo: Bulletproofs. Esto nos preparará naturalmente para pasar luego a los SNARKs. ¡Hasta la próxima vez!

¿Te resultó útil este contenido?

Apoya a Frank Mangone enviando un café. Todos los ingresos van directamente al autor.